La semana pasada entre todo el revuelo por ser viernes, casi quincena, apenas pasado el día de la Madre en México y en otras latitudes, se dio una nota que para muchos pasó desapercibida.

Sí, para aquellos que son informáticos entusiastas o profesionales, escuchamos hasta en los noticieros televisados la pequeña nota de un ataque en la red, se trata del ataque conocido como WannaCry para los medios para los informáticos como WannaCrypt.

|

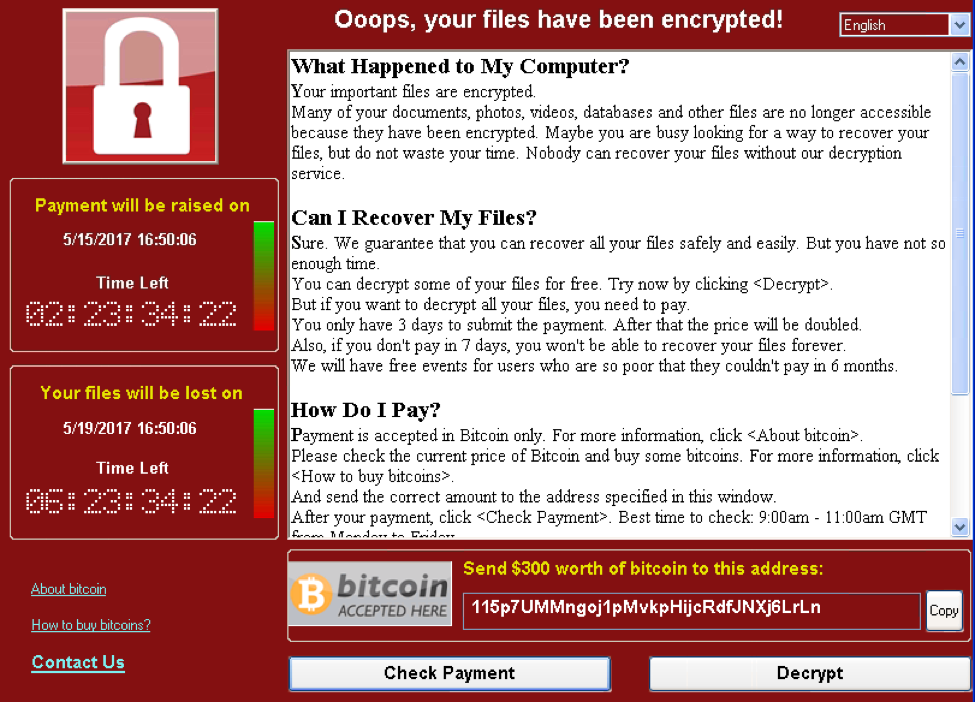

| Pantalla de WannaCrypt |

Lo abrumador de este ataque no fue la complejidad del mismo sino que utilizaron una falla de seguridad ya conocida como ETERNALBLUE (CVE-2017-0145), y que fue solucionada con una actualización de seguridad de los sistemas operativos de Microsoft incluyendo aquellos que ya no contaban con soporte técnico. Se encuentra la solución y una explicación del mismo en el boletín de seguridad de Microsoft MS17-010 [2].

El ataque fue conducido por el ya citado ransomware, que ataca el servicio SMB (Server Message Block), de los sistemas operativos de Microsoft [3], pero que no es accesible a los sistemas de Mac o Linux, esto a no ser que se ejecute samba en Linux, no se tenga el sistema operativo actualizado y no se cuente con otras medidas de seguridad en profundidad [6], ya que al parecer se mitigó gracias a la virtualización de servidores en línea poniendo al virus en una caja de arena para gatos. Además de que la mayor parte de los antivirus y antimalware comerciales son capaces de detectarlo e impedir su instalación y ejecución.

Se piensa que inició como una campaña más de spam/phishing, en cuyo caso llega un correo electrónico a la posible víctima con un archivo adjunto que escondería la infección y que usuarios descuidados o confiados, descargaron y trataron de abrir el documento. Pero no se descarta que el ransomware esté presente en la red buscando el puerto 445 y si el equipo no está actualizado, no tiene un buen antivirus actualizado o alguna otra solución de seguridad de punto final será susceptible de ser infectada. Un tercer vector puede ser que al utilizar el RDP (Remote Desktop Protocol), también un servicio de los sistemas Windows, pero este último no ha sido confirmado aún [1]. Lo grave de este ransomware es que encripta el contenido de nuestro disco(s) duro(s) haciendo inaccesibles los datos contenidos en los mismos. Y recibimos un aviso (chantaje cuyo pago se hace mediante criptomoneda [bitcoin]) tal y como se ve en la imagen de arriba.

Siendo una vulnerabilidad ya conocida y difundida, lo asombroso es que gracias a la gran falta de una cultura de prevención y de concientización de los usuarios para mantener actualizados sus sistemas operativos así como el software mínimo de protección del mismo se haya tenido tan alto impacto.

Por ello entre las recomendaciones para evitar este ransomware están, el mantener las actualizaciones de seguridad activas, al menos las críticas del sistema operativo, mantener las soluciones de punto final actualizadas (antivirus, antimalwares, etc.), de forma más técnica, el filtrado de URLs, el ahogamiento de DNS, este último es un indicativo de la infección, y otras trampas para interceptar este troyano/gusano [7].

En la red también existen algunos que dicen que hay otras formas de recuperar los datos encriptados [4], pero también existe una gran preocupación por las siguientes versiones y evoluciones de este ransomware, pues se piensa que lo peor aún está por venir [5]. Es por ello que se tiene que iniciar una concientización de nuestros usuarios para ayudar a mitigar esta infección. Mantener las actualizaciones al día de forma pronta, y si no cuentan con otras medidas, implementarlas lo antes posible.

Referencias.

[1] R. Howard, “Threat Brief: WanaCrypt0r– What We Know - Palo Alto Networks Blog,” Palo Alto Networks Blog, 2017. [Online]. Available: http://researchcenter.paloaltonetworks.com/2017/05/unit42-threat-brief-wanacrypt0r-know/. [Accessed: 19-May-2017].

[2] Microsoft, “Microsoft Security Bulletin MS17-010 - Critical,” Microsoft|TechNet, 2017. [Online]. Available: https://technet.microsoft.com/library/security/MS17-010. [Accessed: 19-May-2017].

[3] Microsoft|TechNet and Windows Security, “WannaCrypt ransomware worm targets out-of-date systems – Windows Security,” Microsoft\TechNet, 2017. [Online]. Available: https://blogs.technet.microsoft.com/mmpc/2017/05/12/wannacrypt-ransomware-worm-targets-out-of-date-systems/. [Accessed: 19-May-2017].

[4] M. Mimoso, “Available Tools Making Dent in WannaCry Encryption,” threatpost, 2017. [Online]. Available: https://threatpost.com/available-tools-making-dent-in-wannacry-encryption/125806/. [Accessed: 19-May-2017].

[5] M. Mimoso, “No TitleNext Payload Could be Much Worse Than WannaCry,” threatpost, 2017. .

[6] nixCraft, “Is my Linux server or desktop affected by WannaCrypt ransomware? – nixCraft,” nixCraft, 2017. [Online]. Available: https://www.cyberciti.biz/security/is-my-linux-server-or-desktop-affected-by-wannacrypt-ransomware/. [Accessed: 19-May-2017].

[7] S. Simkin, “UPDATED: Palo Alto Networks Protections Against WanaCrypt0r Ransomware Attacks - Palo Alto Networks Blog,” Palo Alto Networks Blog, 2017. [Online]. Available: http://researchcenter.paloaltonetworks.com/2017/05/palo-alto-networks-protections-wanacrypt0r-attacks/. [Accessed: 19-May-2017].